Ein reißerischer Titel, ich weiß. Aber nicht ganz unbegründet. Obwohl es nur am Rande wirklich ein O365 Problem ist.

Worum geht es ? Das Azure AD bietet die wunderbare Möglichkeit für App-Entwickler, das Login an Azure AD als Userlogon zu nutzen.

Für mich als User hat das den Vorteil, dass ich mich mit meinem normalen Azure AD Login bei meiner 3rd Party App anmelden kann.

Diese Vorgehensweise birgt allerdings für das Unternehmen die Gefahr einer DSGVO-Verletzung.

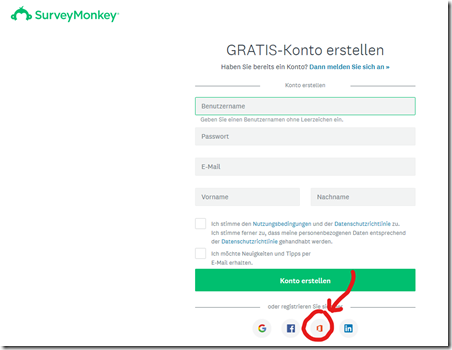

Beispiel Surveymonkey.com

Surveymonkey ist eine wirklich gute Umfrage-App ähnlich wie Forms. Und Surveymonkey bietet die Möglichkeit, sich mit seinem O365 Account anzumelden

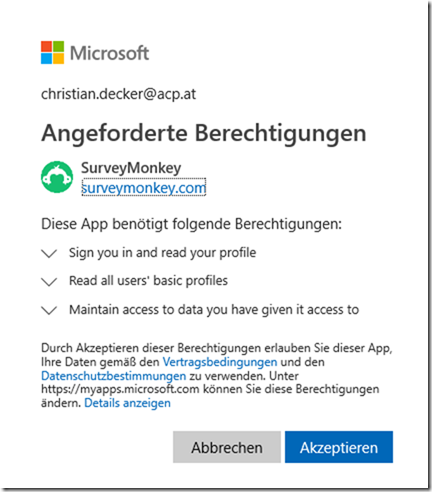

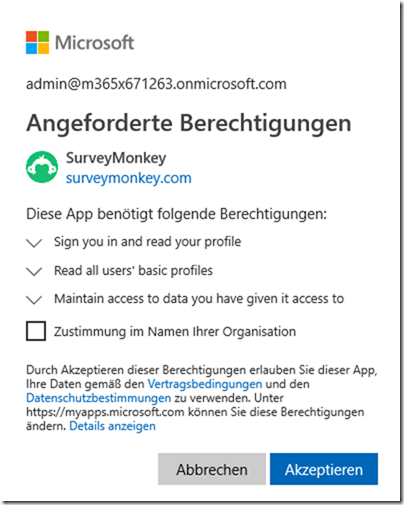

und wie von Handyapps gewöhnt, bittet Surveymonkey um ein paar Berechtigungen, die der normale User gerne erteilt

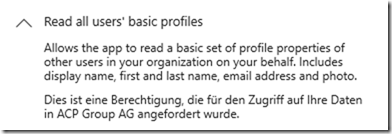

Allerdings ist die Zustimmung in diesem Falle doch extrem heikel:

Surveymonkey bekommt hier das Recht, im Namen des Benutzers ALLE (!) User im Azure AD auszulesen mit Display Name, First und Last Name und der Mailadresse.

Warum kann der User das erlauben ? Weil ein Benutzer immer schon das Recht hat, alle Benutzer im Directory zu lesen – im guten alten OnPrem AD genauso wie im Azure AD

Der Zugriff einer externen Firma auf alle Benutzerkonten meines Unternehmens ist nicht nur eine Weitergabe persönlicher Daten und damit nicht DSGVO konform, sondern auch sicherheitstechnisch bedenklich.

(Disclaimer: Ich unterstelle Surveymonkey hier gar nichts, im Gegenteil)

Lösung des Problems

Der falsche Weg ist, das Browsen des ADs durch den Benutzers zu verbieten. Löst das Problem, macht aber Teams und Co unbrauchbar, weil der Benutzer niemanden mehr einladen kann.

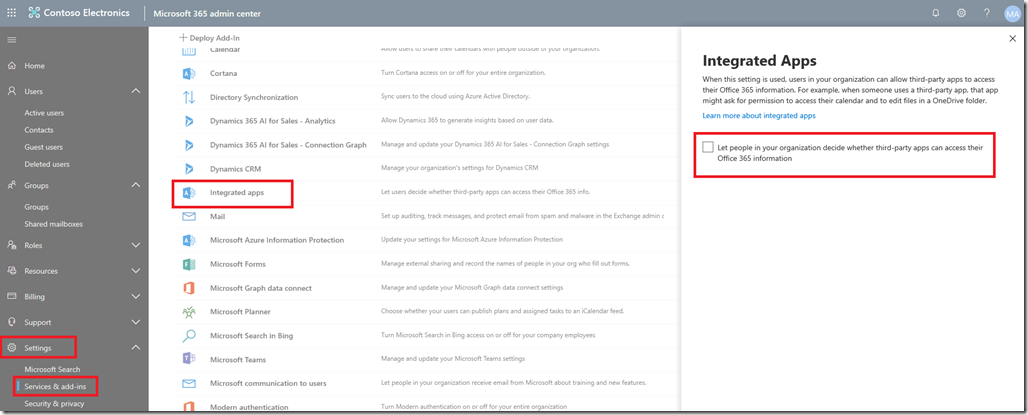

Der bessere Weg ist, die Registrierung bei 3rd Party Apps durch den Benutzer zu verbieten:

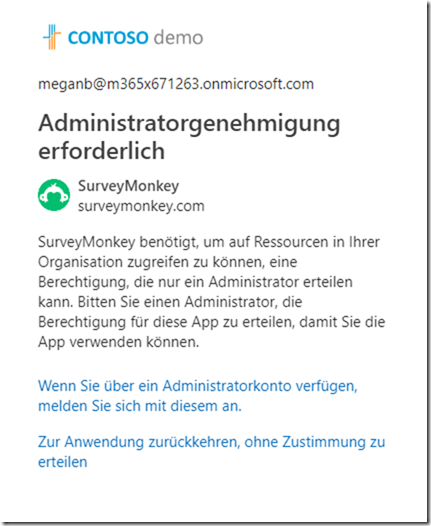

Damit bekommt der User beim Versuch, sich anzumelden, folgende Meldung:

Wird die O365 Anmeldung für eine bestimmte App benötigt, muß sich ein globaler Admin bei dieser App registrieren und fügt sie dadurch den Enterprise Apps hinzu (wenn er die Zustimmung für das gesamte Unternehmen gibt):

Vorsicht:

Bereits registrierte Apps werden durch dieses Setting NICHT beeinflußt

Wo finde ich Apps, die meine Benutzer bis jetzt verbunden haben ?

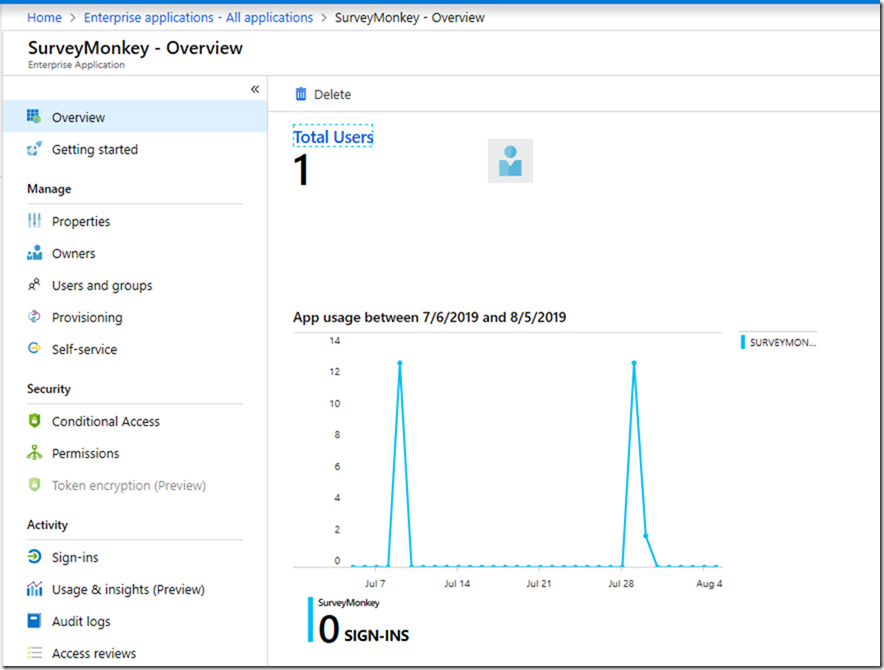

In den Enterprise Applications im Azure Portal finde ich alle verbundenen Apps

Und bei jeder App alle Infos die ich brauche:

Ich sehe, welche User die App nutzen, unter Usage & SignIns sehe ich die Nutzung dieser App

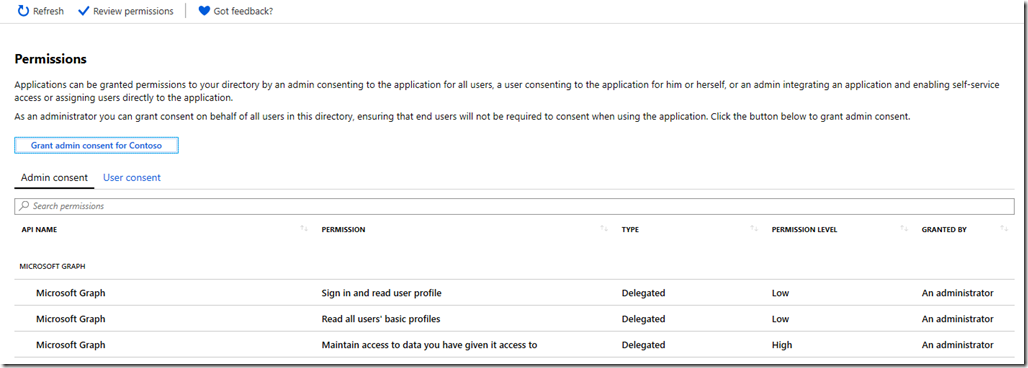

Unter Permissions dann das Wichtige: Welche Berechtigungen hat meine App ?

Hier im Bild, die Berechtigungen, die der Admin vergeben hat, unter USER CONSENS die Berechtigungen, die der User der App erteilt hat.

Und unter “Review Permissions” können diese Berechtigungen auch nachträglich verändert werden.

Risken und Nebenwirkungen

Für Risken und Nebenwirkungen schlagen Sie ihren Arzt oder Apotheker – oder so ![]()

Natürlich hat das Blockieren der Registrierung “Nebenwirkungen”

Viele bzw. nahezu alle integrierten Apps in Teams funktionieren zB nicht mehr wie geplant, da (fast ?) alle dieser Apps ein O365 Login voraussetzen.

Wichtig ist, im Unternehmen einen Prozess zu definieren, wie Benutzer Berechtigungen bzw. Apps anfordern können bzw. wer diese Anforderungen dann erlaubt.