Die Kontrolle des Zugriffes von Externen auf Office 365 Ressourcen ist ein oft gefragtes Thema in meinen Workshops.

Per Default ist das Sharen mit Externen eingeschalten und für alle Mitarbeiter möglich. Ich warne immer davor, das Sharen großflächig abzudrehen, da sonst wieder Schatten-IT entsteht und die Benutzer andere Cloud-Dienste, die nicht unter Kontrolle der IT liegen, zum Sharen verwenden. Office 365 erlaubt das sehr kontrollierte Freigeben von Daten.

Beginnt man, sich mit der Kontrolle und Steuerung von Externen in O365 zu beschäftigen, stellt man relativ schnell fest, das es hier eine Vielzahl von Hebeln und Schaltern gibt, wo der Zugriff eingeschränkt werden kann und im Portal irgendwie die Übersicht fehlt, wie und wo und was der einzelne Schalter bewirkt.

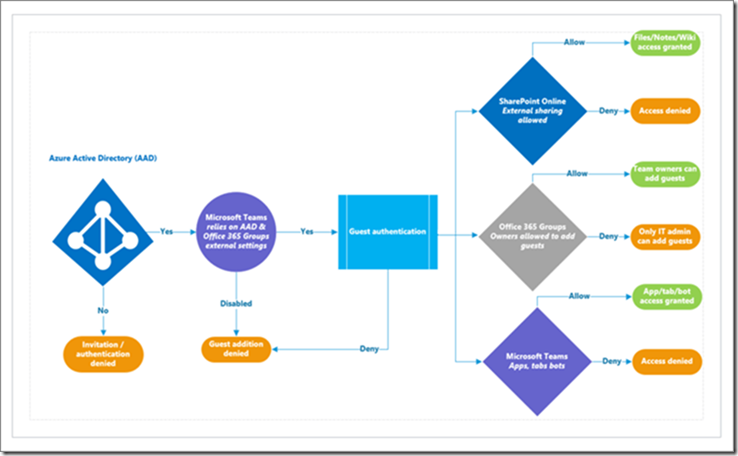

Wie meistens bei Microsoft ist dahinter ein recht gut überlegtes, großteils sehr flexibles System, das eine gute, zentrale Kontrolle ermöglicht:

Azure Active Directory

Die Basis für (fast) jeden Zugriff von Externen ist das Azure Active Directory.

Abgesehen von dem Sharing für bestimmte Personen in SharePoint/OneDrive braucht jeder Zugriff eines Externen ein Gastkonto in AAD

Hier ist die erste Einschränkung zu treffen:

Wer darf Gastkonten im AAD einrichten ?

dh wer darf eine externe Person, die noch kein Gastkonto in meinem AAD hat, dazu einladen ?

Hier kann ich einschränken auf Administratoren, Mitglieder einer bestimmten Gruppe, jedem im Unternehmen oder Jeder und auch Gäste.

Ist hier auf Administratoren eingeschränkt, kann grundsätzlich NIEMAND irgendjemanden zu irgendeinem Dienst einladen, egal, was dort konfiguriert ist.

Das bedeutet: Auch wenn zb in Teams erlaubt ist, das der Team Owner externe Personen einladen kann, würde das nicht gehen, solange diese Person nicht im AAD bereits vorhanden ist.

Office 365 Group

Der zweite Punkt sind die Office 365 Groups. Wie wir wissen, die Basis für Teams, Planner, SP Teamsites, usw.

Hier kann ich in den Settings im O365 Admin Portal einstellen, ob ich den Zugriff auf Gruppeninhalte durch Externe erlaube und ob ein Group Owner Gäste einladen darf

Zur Sicherheit:

Ist hier dem Group Owner ERLAUBT, das er Gäste einladen darf, kann er trotzdem nur Gäste einladen, die bereits einen Gäste Account im AAD haben, wenn dort die Anlage von Gästen eingeschränkt ist.

Im oben gezeigten Beispiel ist es dem Group Owner nicht erlaubt, Gäste hinzuzufügen. Gäste dürfen aber grundsätzlich auf Group Ressourcen zugreifen. (Welchen Sinn das hat ? Ganz einfach: Natürlich kann der Administrator Gäste in ein Team einladen – dazu aber später)

Im nächsten Schritt kann der Zugriff auf die Einzel-Services wie SharePoint, OneDrive und Teams zusätzlich eingeschränkt werden (für Planner und PowerBI habe ich keine eigenen Settings gefunden)

SharePoint

Die Einstellungen für SharePoint können im SharePoint Admin Center oder im OneDrive Admin Center konfiguriert werden.

Beide Admin Center haben hier quasi die selben Einstellungen und es ist völlig egal, wo eingeschränkt wird. Jede Änderung in dem einen Admincenter wirkt sich sofort auf die Einstellungen im anderen Admin Center aus. Mir persönlich ist das OneDrive Admin Center sympathischer.

Für SharePoint gibt es GLOBALE Einstellungen und Einstellungen pro SiteCollection

Wobei – wie immer bei O365 – die GLOBALEN Einstellungen nicht Strenger sein können als individuelle Einstellungen.

Das bedeutet: Ich kann nicht das Sharen mit Externen GLOBAL verbieten und für eine SiteCollection ERLAUBEN.

Benötige ich diese Einstellung, muss ich das Sharen GLOBAL erlauben und für jede einzelne SiteCollection bis auf die eine verbieten.

TEAMs

In Teams habe ich – zusätzlich und aufbauend zu den Settings in Groups – weitere globale Einschränkungen.

ACHTUNG:

Im Teams Admin Center finden sich bei den Orgwide Settings 2 Tabs, die sehr ähnlich klingen:

Bitte nicht verwechseln:

External Access konfiguriert die CHAT Möglichkeiten mit Externen. Dh wer in Teams mit wem Extern chatten darf. Das entspricht den Federation Optionen bei Skype for Business.

Guest Access konfiguriert den Zugriff von Externen auf die Team Ressourcen.

Fazit:

Möchte ich den Zugriff Externer kontrollieren und genehmigen, würde ich folgendes vorschlagen:

- Nur Admins dürfen Gäste im AAD anlegen.

- Group Owner dürfen KEINE Guests einladen

- Gäste dürfen auf Ressourcen zugreifen

Und dann einen Workflow erstellen (mit Azure logical Apps oder anderen Tools), wo der Team Owner den Zugriff externer Personen anfordern kann.

Nach Genehmigung passiert dann folgendes:

- Admin (bzw. ein Servcieaccount) legt den User als Guest im AAD an

- Admin (bzw. ein Serviceaccount) fügt den User als Mitglied dem Team hinzu

Achtung:

Bei meinen Tests habe ich nach kurzer Zeit ein Ticket bei MS aufgemacht, weil das offensichtlich nicht so funktioniert, wie geplant. Weil der hinzugefügte Gast in Teams nicht sichtbar war, beim Zugriff auf den Gasttenant auch das Team nicht gesehen hat, aber auf die Group-Ressourcen zugreifen konnte. Klarer Fall von nachvollziehbarer Bug, richtig ?

Genau… Und am nächsten Morgen habe ich das Ticket wieder geschlossen, weil dann alles so war wie gewünscht. Diese Änderungen brauchen nur einige Zeit, bis sie “ziehen” (Beim letzten Test ca. 2,5 Stunden) Also nicht ungeduldig sein.

Was ist noch notwendig ?

In späteren Blogartikeln werden wir uns mit weiteren Themen beschäftigen müssen:

- Wie kann ich kontrollieren, wer wann auf welche Daten zugegriffen hat ?

- Wie kann ich die Freigabe an Externe regelmässig durch den Owner prüfen lassen ? (Dazu hat MS ein neues Services veröffentlicht, das allerdings EMS E5 benötigt)

- Wie kann ich Externe zur Nutzung von MFA oder anderen Sicherheitsregeln „zwingen“, die ich meinen Mitarbeitern vorgebe ?

- Wie kann ich durch Kategorisierung von Daten / Diensten die Sicherheit erhöhen …

Das Schöne ist: Es gibt für alle Punkte oben gute Antworten und fad wird uns sicher nicht 😉